Le organizzazioni di tutto il mondo sono nel bel mezzo di una massiccia ondata di attacchi ransomware. Solo negli ultimi 3 mesi il numero medio di attacchi giornalieri è aumentato del 50%. Poiché questi attacchi continuano a crescere sia in termini di frequenza che di intensità, il loro impatto sulle imprese è aumentato in modo esponenziale. Nell’ultimo mese sono stati segnalati attacchi ransomware contro un colosso delle spedizioni, un broker con sede negli Stati Uniti e uno dei maggiori produttori di orologi al mondo.

Con una nuova vittima ogni 10 secondi, il ransomware si è rivelato un metodo di attacco redditizio per i criminali informatici. Check Point Research ha studiato e analizzato questa ondata di attacchi recenti.

Ransomware nel 3° trimestre 2020: quali i paesi più colpiti?

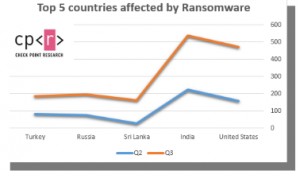

Negli ultimi 3 mesi si è registrato un aumento del 50% della media giornaliera degli attacchi rispetto al primo semestre del 2020. Negli USA gli attacchi sono raddoppiati (+98%) negli ultimi 3 mesi, facendo di questo Paese il primo per quanto riguarda il ransomware, seguito da India, Sri Lanka, Russia e Turchia.

I primi 5 Paesi colpiti dal ransomware nel terzo trimestre in termini di numero di attacchi sono:

- USA (+98.1%)

- India (+39.2%)

- Sri Lanka (+436%)

- Russia (+57.9%)

- Turkey (+32.5%)

Perché proprio ora?

La pandemia ha costretto le organizzazioni ad apportare rapidi cambiamenti alle loro strutture aziendali, lasciando spesso delle lacune nei loro sistemi IT. Queste lacune hanno dato ai criminali informatici l’opportunità di sfruttare le falle di sicurezza e di infiltrarsi in una rete di organizzazioni. Gli hacker criptano centinaia di migliaia di file, prendendo spesso in ostaggio intere reti. In alcuni casi, le organizzazioni preferiscono semplicemente pagare il prezzo invece di occuparsi dei file criptati e recuperare i loro sistemi IT. Ciò crea un circolo vizioso: quanto più questi tipi di attacchi “riescono”, tanto più frequentemente si verificano.

I cyber-criminali hanno anche iniziato ad utilizzare una nuova tattica: la doppia estorsione. In quella che è diventata una tendenza dal primo trimestre del 2020, gli attori della minaccia stanno aggiungendo un’ulteriore fase ai loro attacchi. Prima di criptare le banche dati delle vittime, gli aggressori estraggono grandi quantità di informazioni sensibili e minacciano di pubblicare tali informazioni a meno che le loro richieste di riscatto non vengano pagate.

Spinte dalla paura, le organizzazioni a volte preferiscono pagare immediatamente il riscatto per evitare di esporre i loro preziosi dati. Recentemente, diversi operatori di ransomware hanno approfittato della pandemia e hanno usato questa tattica per costringere ospedali ed istituti di ricerca medica a pagare il riscatto, mettendo in pericolo la vita dei pazienti.

Inoltre Emotet, dopo una pausa di 5 mesi, è tornato al 1° posto nel Most Wanted Malware Index, con un impatto sul 5% delle organizzazioni a livello globale. Emotet è un Trojan avanzato, autopropagante e modulare. Originariamente era un Trojan bancario, ma recentemente è stato utilizzato come distributore di altri malware o campagne maligne.

Emotet vende i dati delle vittime ai distributori di ransomware e, poiché già infette, queste vittime sono vulnerabili a ulteriori attacchi. Ciò rende il ransomware ancora più efficace per l’aggressore, poiché più bersagli infetti significano più punti di ingresso per gli attacchi.

Il ransomware Ryuk

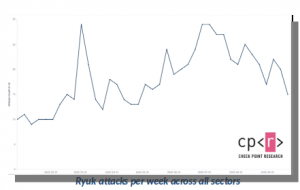

A differenza dei comuni ransomware, distribuiti sistematicamente tramite massicce campagne di spam e kit di exploit, Ryuk viene utilizzato esclusivamente per attacchi mirati. Ryuk è stato scoperto per la prima volta a metà del 2018 e subito dopo Check Point Research ha pubblicato la sua prima analisi approfondita del ransomware che allora prendeva di mira gli Stati Uniti. Da luglio 2020 si è registrato un aumento significativo delle attività di Ryuk, che ha attaccato circa 20 organizzazioni a settimana.

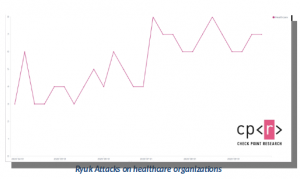

Il numero di organizzazioni sanitarie prese di mira da Ryuk è costantemente aumentato, e la percentuale di organizzazioni sanitarie che hanno subito l’impatto del ransomware a livello globale è quasi raddoppiata, passando dal 2,3% nel 2° trimestre al 4% nel 3° trimestre. Inoltre, l’assistenza sanitaria è il settore più preso di mira negli Stati Uniti.

Prevenire il ransomware

Cosa possono fare le organizzazioni per assicurarsi di essere meno vulnerabili a questo tipo di attacchi?

Buone pratiche generali

- Formazione: La formazione degli utenti su come identificare ed evitare potenziali attacchi ransomware è fondamentale. Molti degli attuali cyber-attacchi iniziano con un’e-mail mirata che non contiene nemmeno malware, ma un messaggio di social-engineering che incoraggia l’utente a cliccare su un link dannoso. La formazione degli utenti è spesso considerata una delle difese più importanti che un’organizzazione può mettere in atto.

- Backup continuo dei dati: Il mantenimento di backup regolari dei dati come processo di routine è una pratica molto importante per prevenire la perdita di dati e per poterli recuperare in caso di corruzione o di malfunzionamento dell’hardware. I backup funzionali possono anche aiutare le organizzazioni a recuperare da attacchi ransomware.

- Patching: Il patching è un componente critico nella difesa contro gli attacchi ransomware, poiché i cyber-criminali spesso cercano gli ultimi exploit scoperti nelle patch messe a disposizione e poi prendono di mira i sistemi non ancora patchati. È fondamentale che le organizzazioni si assicurino che tutti i sistemi siano dotati delle patch più recenti, poiché ciò riduce il numero di potenziali vulnerabilità all’interno dell’azienda che un aggressore può sfruttare.

Best Practice di sicurezza

- Protezione degli endpoint: L’antivirus convenzionale basato sulle firme è una soluzione altamente efficiente per prevenire gli attacchi noti e dovrebbe essere implementato in qualsiasi organizzazione, poiché protegge dalla maggior parte degli attacchi malware che un’organizzazione deve affrontare.

- Protezioni di rete: Anche le protezioni avanzate nella rete aziendale come IPS, Network Anti-Virus e Anti-Bot sono cruciali ed efficienti nella prevenzione di attacchi conosciuti. Le tecnologie avanzate come il sandboxing hanno la capacità di analizzare il malware nuovo e sconosciuto, di eseguirlo in tempo reale, di cercare i segnali che indicano che si tratta di codice dannoso e di conseguenza di bloccarlo e di impedire che infetti gli endpoint e si diffonda in altre sedi dell’organizzazione. In quanto tale, il sandboxing è un importante meccanismo di prevenzione in grado di proteggere da malware evasivo o zero-day e di difendersi da molti tipi di attacchi sconosciuti all’organizzazione.